Jeśli korzystasz z usługi VPN lub planujesz ją uzyskać, musisz poznać pewne funkcje, aby jak najlepiej ją wykorzystać. Niektóre z tych funkcji to tylko sztuczki marketingowe, a dostawcy VPN często zmieniają ich nazwy, aby brzmiały lepiej. Istnieją jednak inne funkcje, które stanowią rdzeń sieci VPN i ważne jest, aby zapewnić ich dobre funkcjonowanie.

Większość usług VPN ma domyślnie aktywowane ważne funkcje, więc nie musisz ich dotykać i konfigurować samodzielnie. Istnieje jednak kilka funkcji, które można dostosować, aby były bardziej przydatne w konkretnym przypadku użycia.

Czym są te funkcje VPN i jak one działają?

1. Szyfrowanie

Jedną z głównych funkcji VPN jest blokowanie prób przechwycenia, odczytania lub zmiany treści Twojego ruchu internetowego przez nieautoryzowanych użytkowników. Osiąga to poprzez konwersję rzeczywistych danych do nieczytelnego i zakodowanego formatu w procesie zwanym szyfrowaniem.

Dane są chronione za pomocą klucza szyfrującego ustawionego wyłącznie przez upoważnionych użytkowników. Aby odszyfrować dane, potrzebujesz podobnego klucza odszyfrowywania.

jak zobaczyć stare wiadomości tekstowe

VPN szyfruje Twoje dane, gdy wchodzą przez swój tunel, a następnie zamienia je z powrotem w oryginalny format na drugim końcu.

Istnieją trzy rodzaje technik szyfrowania, z których korzysta większość sieci VPN. To są:

i. Szyfrowanie symetryczne

Szyfrowanie symetryczne to starożytna forma szyfrowania, która wykorzystuje algorytm do przekształcania danych. „Klucz” jest czynnikiem w algorytmie, który zmienia cały wynik szyfrowania. Zarówno nadawca, jak i odbiorca używają tego samego klucza do szyfrowania lub odszyfrowywania danych.

Algorytmy te grupują dane w serię siatek, a następnie przesuwają, zamieniają i mieszają zawartość siatek za pomocą klucza. Ta technika nazywana jest szyfrem blokowym i stanowi podstawę często używanych systemów szyfrowania klucza, w tym AES i Blowfish.

- AES:

The Zaawansowany system szyfrowania lub AES to szyfr blokowy zamówiony przez rząd USA i używany przez większość usług VPN na całym świecie. Dzieli strumienie danych na 128-bitową tablicę, co odpowiada 16 bajtom.

Klucz może mieć długość 128, 192 lub 256 bitów, podczas gdy bloki są siatkami 4x4 bajtów. Jeśli nie znasz jednostek danych, powinieneś nauczyć się: rozróżnij bity i bajty .

podłącz tablet Samsung do telewizora przez USB

Długość klucza określa liczbę rund szyfrowania lub przejść transformacji. Na przykład AES-256 wykonuje 14 rund szyfrowania, dzięki czemu jest niezwykle bezpieczny.

- Rozdymka:

Użytkownicy, którzy nie ufają bezpieczeństwu oferowanemu przez AES, korzystają z Blowfish. Wykorzystuje algorytm open source, dlatego jest również zawarty w systemie OpenVPN o otwartym kodzie źródłowym.

Jednak na poziomie technicznym Blowfish jest słabszy niż AES, ponieważ używa bloku 64-bitowego — o połowę mniejszego od siatki AES. Dlatego większość usług VPN woli AES od Blowfish.

ii. Szyfrowanie klucza publicznego

Oczywistą wadą systemu szyfrowania symetrycznego jest to, że zarówno nadawca, jak i odbiorca muszą mieć ten sam klucz. Aby rozpocząć komunikację, musisz wysłać klucz do serwera VPN. Jeśli przechwytywacze w jakiś sposób zdobędą klucz, mogą odszyfrować wszystkie zaszyfrowane za jego pomocą dane. Szyfrowanie klucza publicznego oferuje rozwiązanie problemu bezpieczeństwa w transmisji klucza.

Systemy szyfrowania kluczy publicznych wykorzystują dwa klucze, z których jeden jest upubliczniony. Dane zaszyfrowane kluczem publicznym można odszyfrować tylko za pomocą odpowiedniego klucza deszyfrującego i odwrotnie.

iii. Haszowanie

Haszowanie to trzecia metoda szyfrowania stosowana przez sieci VPN. Wykorzystuje algorytm Secure Hash Algorithm (SHA), aby zachować integralność danych i potwierdzić, że pochodzą z oryginalnego źródła.

SHA jest częścią biblioteki OpenSSL używanej przez większość sieci VPN. W algorytmach haszujących proces haszowania służy do pobrania certyfikatu i potwierdzenia, że dane certyfikatu zostały wysłane przez urząd certyfikujący, a nie jakiś interceptor.

2. Dzielone tunelowanie

Tunelowanie dzielone to popularna funkcja VPN, która pozwala wybrać aplikacje, które mają być zabezpieczone za pomocą VPN, a które mogą działać normalnie. Jest to przydatna funkcja, która pomaga zachować prywatność części ruchu internetowego i kierować resztę przez sieć lokalną.

Tunelowanie dzielone może być przydatnym narzędziem do oszczędzania przepustowości, ponieważ przesyła tylko część ruchu internetowego przez tunel. Tak więc, jeśli masz wrażliwe dane do przesłania, możesz je chronić bez doświadczania nieuniknionego opóźnienia w innych działaniach online spowodowanych przez VPN.

3. Limity danych i przepustowości

Limity danych i przepustowości to limity określające ilość przesyłanych danych lub przepustowość, z której można korzystać w danym momencie. Usługi VPN wykorzystują limity danych i przepustowości do kontrolowania ilości i szybkości przepływu danych w sieci.

Dla dostawców usług VPN ważne jest utrzymywanie limitów, aby zapobiegać przeciążeniu sieci i awariom. Jednak dostawcy usług premium z rozbudowaną infrastrukturą, taką jak ExpressVPN, NordVPN, PIA i Surfshark, nie nakładają żadnych ograniczeń dotyczących danych i przepustowości.

pasek zadań wyświetlany w pełnoekranowych oknach 10

4. Polityka braku logów

Polityka braku logów lub zerowych logów to obietnica VPN, że nigdy nie będzie rejestrować działań użytkownika online. Polityka braku logów jest głównym punktem sprzedaży VPN, ponieważ jest to jeden z głównych powodów, dla których ludzie używają VPN w pierwszej kolejności.

Niewiele sieci VPN oferuje pełną usługę zerowych logów, a nawet te, które twierdzą, że nie zawierają logów, mają tendencję do przechowywania niektórych logów. Jeśli nie masz pewności, którą sieć VPN wybrać dla usługi naprawdę bez logów, poszukaj tych, które używają serwerów tylko z pamięcią RAM. Takie serwery zapisują tymczasowe dane, które są usuwane po wyłączeniu sprzętu.

5. Jednoczesne podłączanie urządzeń

Jednoczesne połączenia urządzeń odnoszą się do liczby urządzeń, które mogą jednocześnie łączyć się z VPN. Większość sieci VPN nakłada ograniczenia na jednoczesne połączenia i tylko garstka z nich może obsługiwać nieograniczoną liczbę połączeń naraz.

Jedną rzeczą, o której należy pamiętać przy wielu połączeniach urządzeń, jest to, że możesz zainstalować VPN na dowolnej liczbie urządzeń, ale nie możesz ich uruchomić na wszystkich urządzeniach jednocześnie.

6. Wyłącznik awaryjny

A Wyłącznik awaryjny VPN to funkcja, która odłącza urządzenie od Internetu w przypadku nieoczekiwanego zerwania połączenia VPN. To ważna funkcja VPN, która uniemożliwia wysyłanie danych poza bezpieczny tunel VPN.

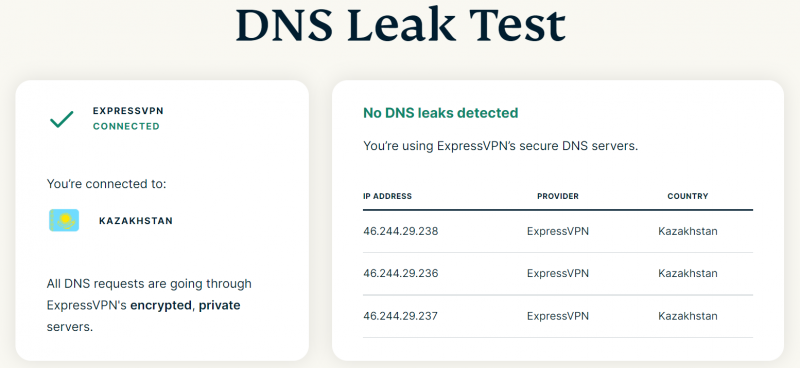

7. Ochrona przed wyciekiem

Głównym celem korzystania z VPN jest ukrycie Twojego rzeczywistego adresu IP przed ciekawskimi oczami. Czasami jednak Twój pierwotny adres IP może zostać ujawniony, odsłaniając Twoją lokalizację, historię przeglądania i aktywność w Internecie. Taki incydent jest określany jako wyciek IP lub wyciek VPN i jest lepszy od celu korzystania z VPN.

Wiele najlepszych sieci VPN ma wbudowaną ochronę przed wyciekiem IP/DNS, która jest domyślnie włączona. Oferują również narzędzia do sprawdzania Twojego rzeczywistego adresu IP i adresu przypisanego Ci przez VPN. Przy aktywnym połączeniu VPN oba adresy IP nie powinny się zgadzać.

8. Tasowanie IP

Tasowanie IP to funkcja prywatności VPN, która losuje Twój adres IP. VPN robi to, ponownie łącząc Cię z innym serwerem VPN po określonym czasie. Większość sieci VPN pozwala użytkownikom ustawić częstotliwość losowania w dowolnym miejscu, od co 10 minut do raz na godzinę lub dziennie.

Uzyskaj anonimowość premium dzięki VPN

Wraz z rosnącymi zagrożeniami bezpieczeństwa sieci VPN stały się niezbędnymi narzędziami do osiągnięcia ochrony. Wybierając VPN, Twoim najwyższym priorytetem powinna być usługa ze ścisłą polityką braku logów i funkcjami bezpieczeństwa, takimi jak wyłącznik awaryjny VPN i ochrona przed wyciekami.

Rozumiejąc żargon VPN i sposób działania różnych funkcji, będziesz mógł wybrać usługę VPN, która odpowiada Twoim potrzebom.